By Pierre-Alain B on Saturday, November 12 2016, 15:51

OpenSCAD m'a réconcilié avec la conception 3D : plus la peine d'apprendre à utiliser Blender pour quelques pièces mécaniques, OpenSCAD permet de générer des pièces en 3D avec du code :-)

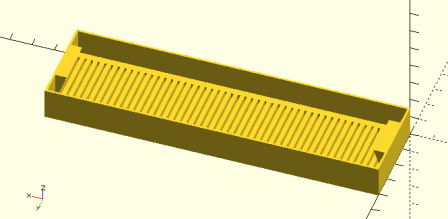

Avec le petit exemple ci-dessous, vous aurez vite compris l'intérêt d'OpenSCAD pour certaines petites pièces à construire, et si comme moi vous n'avez pas jusqu'ici eu le courage de vous lancer dans Blender ou FreeCAD. Contrairement à Blender par exemple, chaque forme est définie dans un langage propre à OpenSCAD et la forme apparaît à la compilation. Ce n'est donc clairement pas adapté pour des représentations artistiques mais pour la fabrication de pièces mécaniques dont les cotes sont bien connues, cela permet très vite d'arriver au résultat escompté !

Installation d'OpenSCAD

Sous Debian, OpenSCAD s'installe très simplement car il est disponible dans les paquets de la distribution :

apt install openscad

Exemple de conception d'une boîte

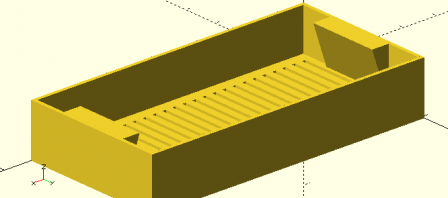

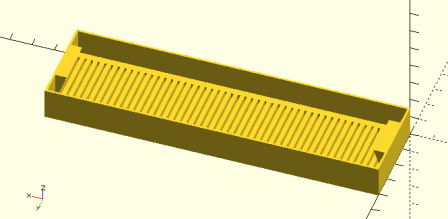

Imaginons que l'on souhaite fabriquer une boîte avec une grille pour y ranger par exemple de petits montages électriques.

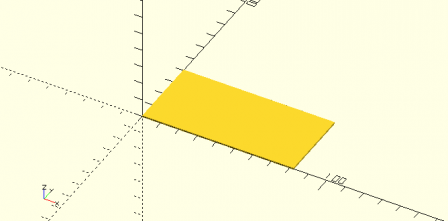

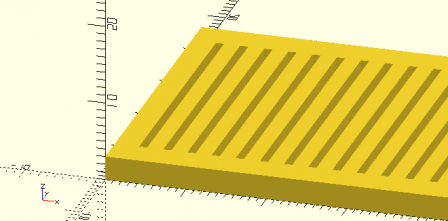

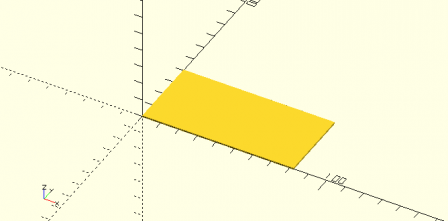

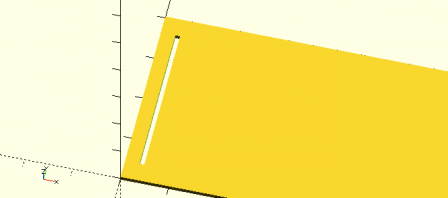

Commençons par la face principale : dessinons un rectangle de 82 mm par 40 mm :

square([82,40],center);

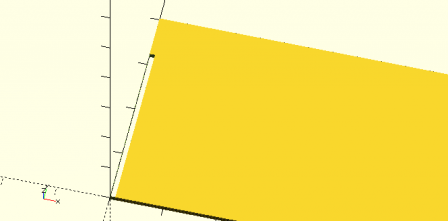

Pour fabriquer les fentes, nous allons soustraire un rectangle de 32 mm par 1 mm :

difference() {

square([82,40],center);

square([1,32]);

}

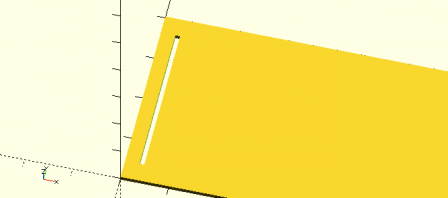

Cela a fonctionné, mais il faudrait mieux placer notre fente : nous allons le faire à l'aide d'une translation :

difference() {''''

square([82,40],center);

translate([3,4,0]) {

square([1,32]);

}

}

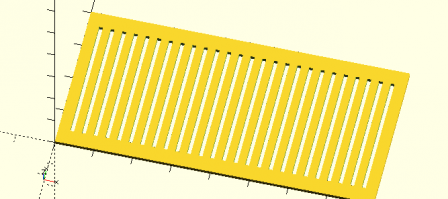

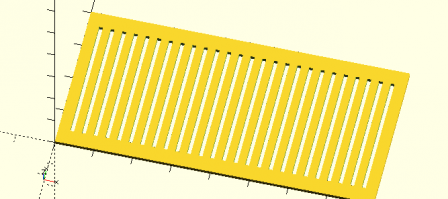

Nous pourrions maintenant répéter ces lignes de code autant de fois que nécessaire pour obtenir notre grille. Mais il y a mieux ; il est possible de paramétrer la création de chaque fente à l'aide d'une boucle :

difference() {

square([82,40],center);

for ( i = [1 : 26] ){

translate([i*3,4,0]) {

square([1,32]);

}

}

}

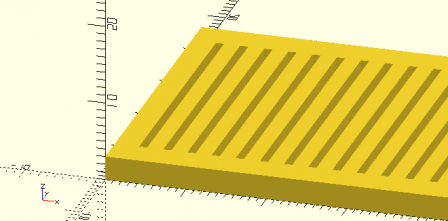

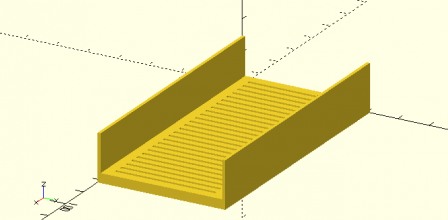

Nous allons maintenant donner un peu d'épaisseur à cette première forme en l'extrudant : on ajoute cette instruction *avant* la forme 2D créée à l'instant :

linear_extrude(height = 3, center = false)

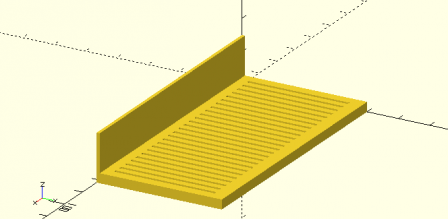

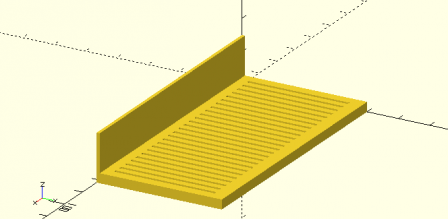

Ajoutons maintenant une première paroi latérale :

cube([82,1,15]);

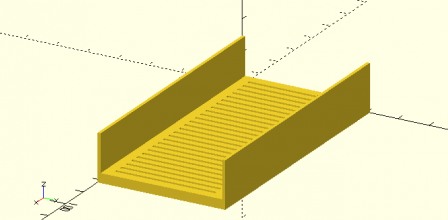

Puis une seconde paroi qui est identique à la première avec une translation :

translate([0,40,0]) {

cube([82,1,15]);

}

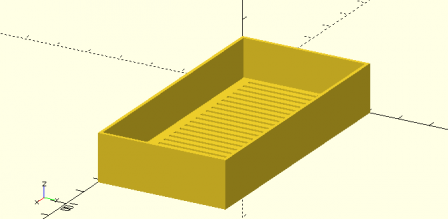

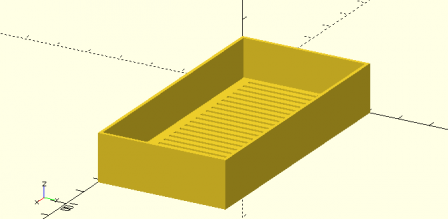

Rajoutons les dernières parois nécessaires :

cube([1,40,15]);

translate([81,0,0]) {

cube([1,40,15]);

}

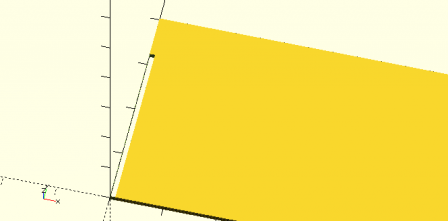

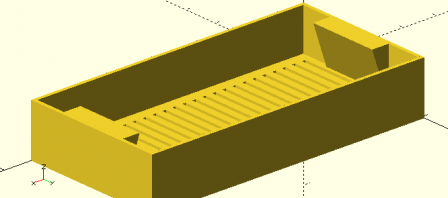

Pour finir la boîte, nous voulons ajouter 2 petites surfaces qui en permettront la fixation. Comme la boîte sera imprimée en 3D, il est nécessaire que ces surfaces apparaissent progressivement. Nous allons donc les modéliser avec un prisme :

module prism(l, w, h){

polyhedron(

points=[[0,0,0], [l,0,0], [l,w,0], [0,w,0], [0,w,h], [l,w,h]],

faces=[[0,1,2,3],[5,4,3,2],[0,4,5,1],[0,3,4],[5,2,1]] );

}

translate([6,30,15]) {

rotate([0,180,90]) {

prism(20,5,15);

}

}

translate([76,10,15]) {

rotate([0,180,270]) {

prism(20,5,15);

}

}

Et voilà le tour est joué !

Pour aller plus loin

Dans l'exemple précédent, la longueur de la boîte (82 mm) a été écrite en dur et tous les autres objets ont été placés d'après cette dimension. Il eut bien sûr été possible de définir une variable (par exemple "length") en début de fichier et adapter le code !

Cela donne alors :

length=82;

linear_extrude(height = 3, center = false)

difference() {

square([length,40],center);

for ( i = [1 : (length / 3)] ){

translate([i*3,4,0]) {

square([1,32]);

}

}

}

cube([length,1,15]);

translate([0,40,0]) {

cube([length,1,15]);

}

cube([1,40,15]);

translate([length-1,0,0]) {

cube([1,40,15]);

}

module prism(l, w, h){

polyhedron(

points=[[0,0,0], [l,0,0], [l,w,0], [0,w,0], [0,w,h], [l,w,h]],

faces=[[0,1,2,3],[5,4,3,2],[0,4,5,1],[0,3,4],[5,2,1]] );

}

translate([6,30,15]) {

rotate([0,180,90]) {

prism(20,5,15);

}

}

translate([length-6,10,15]) {

rotate([0,180,270]) {

prism(20,5,15);

}

}

Il n'y a alors plus qu'une seule variable à modifier pour fabriquer une boîte beaucoup plus longue !