Cette article fait suite aux précédents sur l'installation et le paramétrage de Xivo (ici, ici et ici) : nous allons décrire ici l'installation des téléphones Snom D715.

Les téléphones Snom D715

La société Snom est une société allemande (il est sympathique de faire travailler nos voisins européens), elle a conçu et distribue le Snom D715 : un appareil de très bonne facture avec un excellent rapport qualité prix.

Brièvement, la qualité du son est excellente, les finitions sont bonnes et le téléphone dégage dans l'ensemble une apparence de robustesse et de professionnalisme. Il accepte bien sûr une alimentation POE et dispose d'un switch intégré Gigabit qui permet de relier à des réseaux rapides mais également d'étendre le réseau à un ordinateur proche. Enfin, il dispose d'une prise pour casque, d'un port USB (pour les éventuelles extensions, mais qui délivre aussi suffisamment de courant pour recharger un téléphone portable) et est fourni avec un câble RJ45 de catégorie 6 et un support solide en plastique.

Comme il est nativement supporté par Xivo, c'est un excellent choix pour déployer un réseau VOIP à un coût acceptable : environ 90€ HT par poste.

L'installation chez Xivo

Installer le plugin Xivo pour Snom

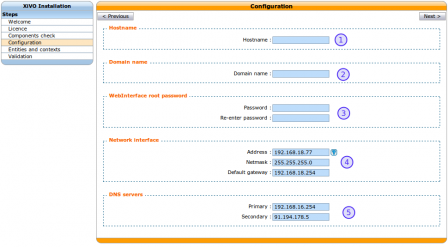

La première étape est d'installer le plugin 'provisionning' pour les téléphones Snom. Cela se fait aisément dans Configuration > Provisioning > Plugins, puis on clique sur la petite icône 'planète terre' pour mettre à jour la liste des plugins depuis internet et, une fois les plugins visibles, on choisit "xivo-snom" puis 715-fw (correspondants aux Snom 715 & D715). Dès lors, Xivo saura communiquer avec les téléphones Snom.

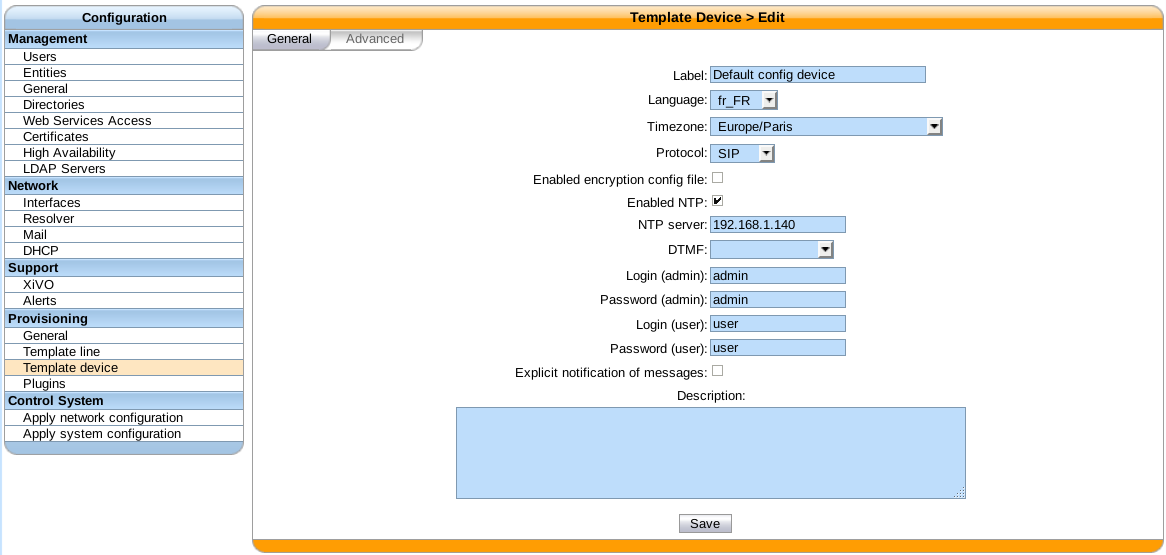

Préparer un modèle de configuration qui sera déployé sur tout téléphone qui se connectera au système de provisioning Snom

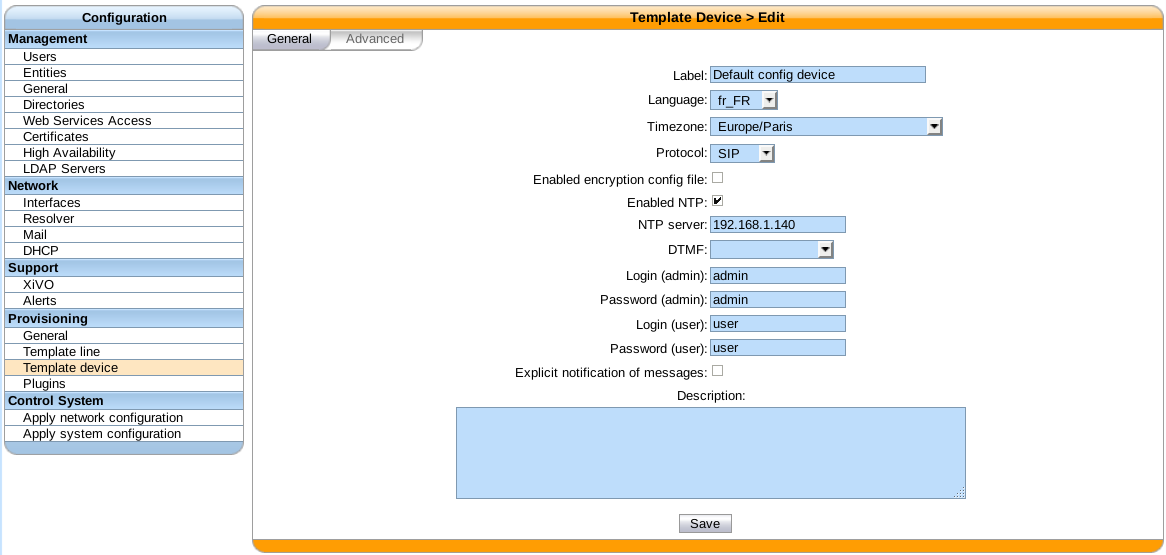

Dans Configuration > Provisioning > Template device, on peut paramétrer les options qui seront données par défaut aux téléphones Snom : langue, fuseau horaire, protocole, adresse du serveur NTP et, important, les noms d'utilisateurs et mot de passe qui seront déployés sur chaque téléphone. Dans l'onglet 'Advanced', on peut alors encore un peu plus loin dans le paramétrage des téléphones.

Si vous comptez effectuer le provisioning avec le module DHCP de Xivo, vous pouvez sans doute vous arrêter là. En revanche, si vous escomptez ne pas utiliser le DHCP de Xivo (par exemple car vos téléphones sont sur votre réseau principal et vous ne souhaitez pas remplacer le DHCP par celui de Xivo) et préférez le provisioning http (i.e. que les téléphones interrogent le serveur de paramétrage), alors il est nécessaire de faire une petite modification supplémentaire.

Dans /var/lib/xivo-provd/plugins/xivo-snom-*/var/tftpboot/snom-general.xml, on peut trouver cette ligne :

<provisioning_order perm="R">dhcp:stop</provisioning_order>

Elle signifie que l'on demande au téléphone d'arrêter toute autre procédure après avoir reçu une réponse (même incomplète) d'un DHCP. Ce paramétrage sera transféré aux téléphones lorsqu'ils viendront se configurer auprès de Xivo.

On peut remplacer cette ligne par :

<provisioning_order perm="R">redirection:proceed dhcp:proceed</provisioning_order>

qui ordonnera au téléphone de ne pas arrêter sa configuration après l'obtention DHCP.

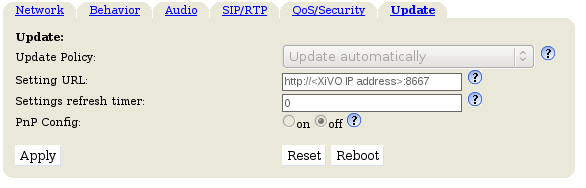

Démarrer les téléphones et leur indiquer l'adresse du serveur de configuration

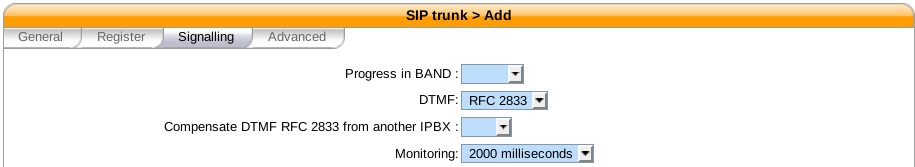

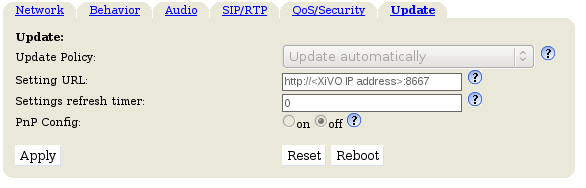

On peut alors démarrer chaque téléphone, se connecter à l'interface de configuration du téléphone via HTTP, se rendre dans On the Setup > Advanced > Update et saisir ce paramétrage :

On pourra également modifier le paramétrage "allow rtp on mute" tel que détaillé ici. J'imagine, mais je n'ai pas testé, que ce paramétrage peut également être paramétré dans snom-general.xml avec une ligne qui ressemblerait à :

<allow_rtp_on_mute perm="PERMISSIONFLAG">on</allow_rtp_on_mute>

On re-démarre alors les téléphones. Ils ont se connecter à Xivo, se configurer et bientôt ils apparaîtront dans la liste des périphériques connectés à Xivo.

Et ensuite ?

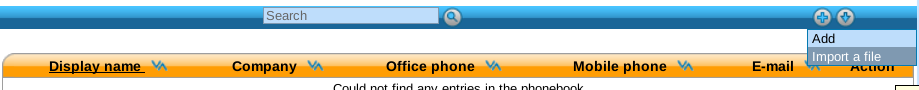

Il est alors possible de créer les utilisateurs, de leur attribuer des lignes et des terminaisons, et hop le tour est joué !

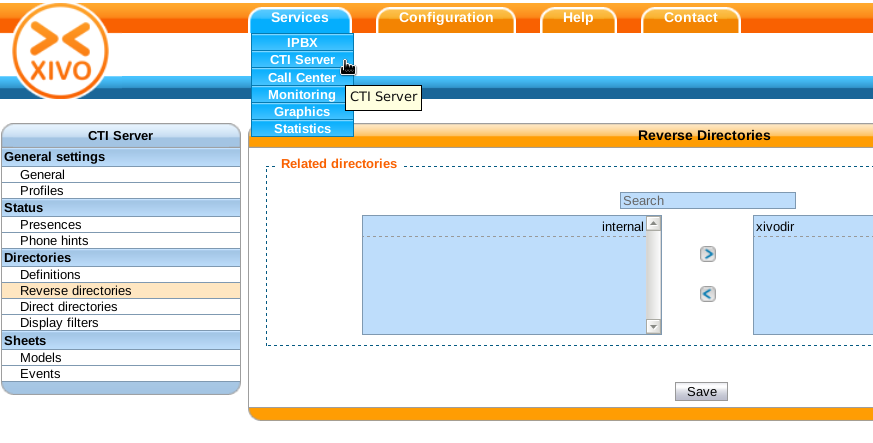

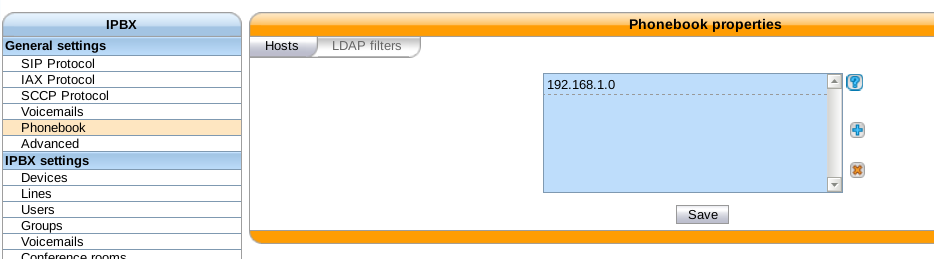

puis faire glisser vers la boîte de droite les annuaires que l'on veut voir utilisés pour la fonction d'annuaire inversé.

puis faire glisser vers la boîte de droite les annuaires que l'on veut voir utilisés pour la fonction d'annuaire inversé.

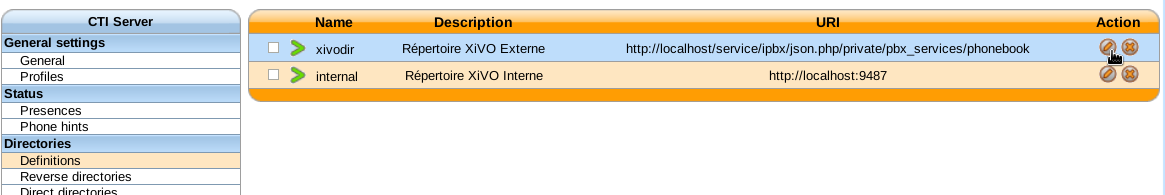

et

et